8-2-1. 라우터 보안 설정 - ACL 구성

학습 목표

- ACL 개념을 파악하고 설정을 통해 정책을 테스트할 수 있다.

ACL(Access Control List)은 접속 제어 목록을 통해 패킷을 제어하기 위해 사용하는 일반적인 라우터 보안 설정 중 하나로 숫자를 이용한 Numbered ACL과 이름을 이용한 Named ACL로 구분할 수 있으며 제어의 기준이 출발지 주소이면 Standard ACL, 출발지 주소 외에 목적지 주소, 프로토콜 유형 등이 제어의 기준일 경우 Extended ACL이라고 합니다.

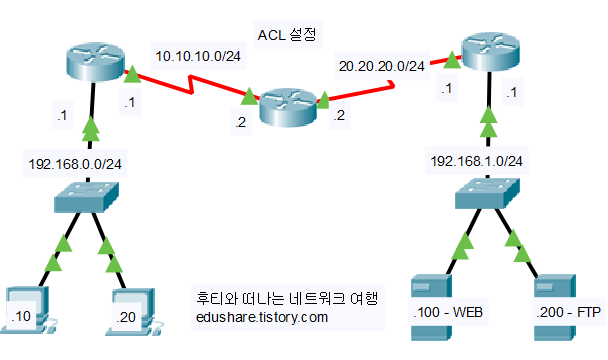

ACL설정을 위해서 아래와 같은 실습 토폴로지를 구성하고 웹서버와 FTP서버를 추가하여 테스트를 해보겠습니다. 물론 IP주소와 라우팅 설정은 진행을 하여 현재 모든 구간에서 통신이 가능한 상태입니다.

숫자를 이용한 Numbred ACL 설정을 해보도록 하고 명령어는 아래와 같은데 확장형 ACL의 경우 필터링의 기준이 많아 조금 더 길어진 것과 숫자의 범위가 다른 것이 표준형 ACL과 다르며 정책을 인터페이스에 적용할 때의 명령어는 동일합니다. 사용되는 숫자의 범위는 장비에 따라 확장되어 사용할 수 있는데 기본값은 아래와 같으며 정책의 이름을 이용한 Named ACL명령어의 경우 결과는 동일하나 명령어의 형식이 조금 바뀐 것 뿐입니다.

- Standard ACL

(config)#access-list 숫자(1~99) permit(deny) ip [출발지 주소] [와일드카드 값] - Numbred ACL

(config)#ip access-list standard(extended) [정책 이름]

(config-nacl)#permit(deny) ip [출발지 주소] [와일드카드 값] - Named ACL

- Extended ACL

(config)#access-list 숫자(100-199) permit(deny) [상위 프로토콜] [출발지 주소] [와일드카드 값] [목적지 주소][와일드카드 값] eq(lt, gt, range 등) [응용 프로토콜]

- ACL 적용

(config-if)#ip access-group 숫자 in(out)

ACL정책이 특정 인터페이스에 적용이 되어있을 경우 트래픽들이 통과하기 전 ACL정책의 첫 줄부터 검사를 받기 때문에 정책의 줄의 순서가 상당히 중요합니다. 줄의 순서가 뒤바뀌었을 경우 관리자가 원치 않는 결과를 가져올 수 있으며 정책의 맨 마지막줄에 access-list 숫자 permit ip any(access-list 숫자 permit ip any any) 명령어를 통해 지정하지 않으면 그 외 모든 트래픽이 차단이 되도록 access-list 숫자 deny ip any(access-list 숫자 deny ip any any)가 생략이 되어 있습니다. 또한 새로 입력한 ACL정책은 항상 맨 마지막 줄에 위치하게 되므로 정책의 중간에 삽입하거나 삭제하지 못합니다.(물론 ACL정책의 Line 넘버를 이용하면 부분 추가, 삭제 등이 가능하지만 여기서는 기본 규칙을 알아두는 것이 좋겠습니다.)

- Standard ACL 정책 조건 예시)

출발지 192.168.0.10 - > 서버 네트워크로 접속 가능

출발지 192.168.0.0/24 -> 서버 네트워크로 접속 불가능

그 외 모든 트래픽은 허용

- Standard ACL 정책 설정 명령어 및 정책 적용

X(config)#access-list 10 permit host 192.168.0.10 or (192.168.0.10 0.0.0.0)

X(config)#access-list 10 deny 192.168.0.0 0.0.0.255

X(config)#access-list 10 permit any

X(config)#interface fa0/0

X(config-if)#ip access-group 10 out

설정을 마친 후 정책의 조건에 맞게 설정이 되었는지 Ping 테스트를 해보면 ACL 정책에 의해 필터링되고 있음을 알 수 있으며 정책을 확인하기 위해서는 #show ip access-list 명령어를 입력하면 됩니다. 또한 (config)#no access-list 10 명령어를 통해 정책을 삭제할 경우 당연히 모든 구간에서 통신이 가능하게 됩니다.

기본적인 Standare ACL설정에 대해 알아보았는데 Reflexive ACL, Dynamic ACL, CBAC(Context-Based AC, ZFW(Zone-based FireWall) 등의 ACL 정책들이 부가적으로 있습니다. 이러한 부분들은 전체 내용을 마친 후 알아볼 예정이며 세부적인 설정 내용은 유튜브 채널 '에듀쉐어 - 강좌공유'의 동영상을 참고하면 되겠으며 다음 강좌에서는 Extended ACL 설정 명령어와 내용에 대해 테스트 해보도록 하겠습니다.

감사합니다.^^

'IT강좌 > 네트워크' 카테고리의 다른 글

| '후티와 떠나는 네트워크 여행' - 9장. IPv6 주소 설정 및 라우팅(9-1) (4) | 2019.09.04 |

|---|---|

| '후티와 떠나는 네트워크 여행' - 8장. 라우터 보안 설정 - 8.2.2(ACL 구성) (0) | 2019.09.02 |

| '후티와 떠나는 네트워크 여행' - 8장. 라우터 보안 설정 - 8.1(NAT/PAT구성) (0) | 2019.08.28 |

| '후티와 떠나는 네트워크 여행' - 7장. IP라우팅 설정 - 7.4.1(EIGRP 재분배 설정) (0) | 2019.08.25 |

| '후티와 떠나는 네트워크 여행' - 7장. IP라우팅 설정(7.5:동적 라우팅-OSPF 구성 3) (0) | 2019.08.24 |