8-2-2. 라우터 보안 설정 - ACL 구성

학습 목표

- ACL 개념을 파악하고 설정을 통해 정책을 테스트할 수 있다.

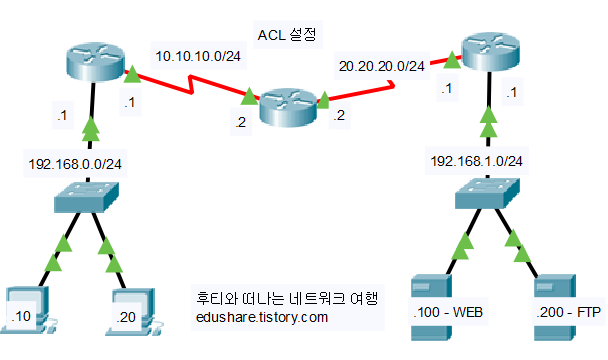

앞선 강좌에서 Standard ACL에 대해 알아보았으며 트래픽 제어를 좀 더 세밀하게 설정할 수 있는 Extended ACL에 대해서 알아보겠습니다. 출발지 주소 외에 목적지 주소, 프로토콜 유형 등 다양한 조건을 통해 설정이 가능하며 설정하는 토폴로지는 동일합니다.

서버는 패킷 트레이서의 EndDevice에 있으며 HTTP, FTP 등의 서비스는 기본적으로 On되어 있으며 FTP 서버의 경우 기본 사용자 이름과 비밀번호는 'cisco'입니다.

기존의 ACL정책은 삭제를 한 후 아래의 조건에 적합하도록 명령어를 통해 설정을 하여 테스트를 진행하겠습니다.

- Extended ACL 정책 조건 예시)

192.168.0.10 -> Web 서버로 Ping 불가능 / Web 접속 가능

192.168.0.0/24 - > Web접속 불가능

192.168.0.20 - > FTP 서버로 ftp접속 가능

192.168.0.0/24 - > FTP 서버로 ftp접속 불가능

그 외 모든 트래픽은 허용

- Extended ACL 정책 설정 명령어 및 정책 적용

X(config)#access-list 100 deny icmp host 192.168.0.10 host 192.168.1.100 echo

X(config)#access-list 100 deny icmp host 192.168.0.10 host 192.168.1.100 echo-reply

X(config)#access-list 100 permit tcp host 192.168.0.10 host 192.168.1.100 eq www(or 80)

X(config)#access-list 100 deny tcp 192.168.0.0 0.0.0.255 host 192.168.1.100 eq www(or 80)

X(config)#access-list 100 permit tcp host 192.168.0.20 host 192.168.1.200 eq ftp(or 21)

X(config)#access-list 100 deny tcp 192.168.0.0 0.0.0.255 host 192.168.1.200 eq ftp(or 21)

X(config)#access-list 100 permit ip any any

위의 설정 내용은 하나의 예이며 결과는 똑같더라도 줄의 순서나 줄의 수는 설정에 따라 달라질 수 있으며 현재는 조건에 따라 한 줄 한 줄 정책을 설정해보았습니다.

설정을 마친 후 정책의 조건에 맞게 설정이 되었는지 Ping, WEB, FTP 접속 테스트를 해보면 ACL 정책에 의해 필터링되고 있음을 알 수 있으며 정책을 확인하기 위해서는 #show ip access-list 명령어를 입력하면 됩니다. 또한 (config)#no access-list 100 명령어를 통해 정책을 삭제할 경우 당연히 모든 구간에서 통신이 가능하게 됩니다.

* PC의 Command Prompt를 통해 ftp접속하기 위해서는 >ftp 192.168.1.200(접속할 ftp 주소)명령어로 가능합니다.

기본적인 Extended ACL설정에 대해 알아보았는데 Standard ACL에 비해 필터링하는 기준이 세부적이다라는 것과 숫자의 범위가 다르다는 것 외에는 동작 방식 및 적용 규칙이 동일합니다. 세부적인 설정 내용은 유튜브 채널 '에듀쉐어 - 강좌공유'의 동영상을 참고하면 되겠습니다.

감사합니다.^^

'IT강좌 > 네트워크' 카테고리의 다른 글

| '후티와 떠나는 네트워크 여행' - 9장. IPv6 주소 설정 및 라우팅(9-2) (0) | 2019.09.05 |

|---|---|

| '후티와 떠나는 네트워크 여행' - 9장. IPv6 주소 설정 및 라우팅(9-1) (4) | 2019.09.04 |

| '후티와 떠나는 네트워크 여행' - 8장. 라우터 보안 설정 - 8.2.1(ACL 구성) (4) | 2019.09.01 |

| '후티와 떠나는 네트워크 여행' - 8장. 라우터 보안 설정 - 8.1(NAT/PAT구성) (0) | 2019.08.28 |

| '후티와 떠나는 네트워크 여행' - 7장. IP라우팅 설정 - 7.4.1(EIGRP 재분배 설정) (0) | 2019.08.25 |